今天在看TWNIC-連線頻寬登錄查詢系統 的時候,赫然發現有Google出現在裡面(其實是之前沒注意)

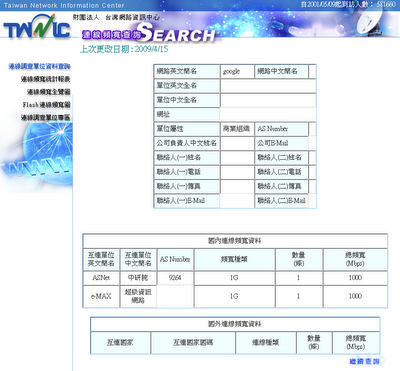

2009年第2次 Flash圖 (調查時間2009年4月)

從TWNIC這份資料來看,跟GOOGLE台灣Data Center對接的單位如下

| 國內連線頻寬資料 | |||||

| 互連單位 英文簡名 | 互連單位 中文簡名 | AS Number | 頻寬種類 | 數量(條) | 總頻寬(Mbps) |

| ASNet | 中研院 | 9264 | 1G | 1 | 1000 |

| e-MAX | 超級資訊網路 | 1G | 1 | 1000 | |

裡面的 e-MAX 超級資訊網路 引起了我的好奇,所以開始查TWNIC那邊的歷史資料.

首先是看GOOGLE第一次出現在TWNIC連線頻寬資料之中,是在2009年第一次(1月)的報告

2009年第1次 Flash圖(調查時間2009年1月)

當時只有跟 ASNet 中研院有1G的連線頻寬.

而GOOGLE到了2009年第2次(調查時間2009年4月) 才出現跟 e-MAX 超級資訊網路有1G的連線頻寬

另外再看看 e-MAX 超級資訊網路 這單位的背景/連線頻寬資訊 http://map.twnic.net.tw/main01_1.php?UnitESName=e-MAX&UnitType=C

e-MAX並沒有直接連到國外的線路

| 國內連線頻寬資料 | |||||

| 互連單位 英文簡名 | 互連單位 中文簡名 | AS Number | 頻寬種類 | 數量 (條) | 總頻寬 (Mbps) |

| 15169 | 1G | 1 | 1000 | ||

| KGEx | 和宇寬頻 | 9918 | 1G | 1 | 1000 |

| NTT | NTT | 2914 | 1G | 1 | 1000 |

| TCOL | 永大數位動力 | 17809 | Other | 2 | 20000 |

| TFN | 台灣固網 | 9924 | 1G | 1 | 1000 |

比較特別的是他對 TCOL 永大數位動力 有20G的連線頻寬

接下來再看看 TCOL 永大數位動力 的資料 http://map.twnic.net.tw/main01_1.php?UnitESName=TCOL&UnitType=C

看TCOL的負責人跟上面的e-MAX 是同一位,看來屬於同一個集團的不同公司.

而TCOL 在對國外也只有通過 EBIX 亞太交換中心 2G的線路,在對國外連線上並沒有特別的優勢

看了下 e-MAX/TCOL的網頁資料,他們是屬於 午陽集團 ,而該集團是在台中地區經營地區寬頻服務的..

午陽關係企業網站中還有一個歷史悠久讓人懷念的 酷必得購物網

看到這裡真的是挺好奇的,GOOGLE TW Data Center為什麼除了中研院之外就只跟e-MAX對接??

還是說TWNIC的調查資料有其他與GOOGLE對接的單位沒有回報上去??

從TWNIC的資料中看GOOGLE的詳細資訊都是空的,可能GOOGLE並沒有去TWNIC登錄,而是其他單位登錄資料中有出現GOOGLE才會有的吧.

有人知道真正的原因嗎?? PLURK討論串

============================================================

============================================================

2009-04-22 update: 在PLURK討論串中感謝熱心網友提供資料

costw : PCZONE 討論區:華信與google

談戀愛都是上世紀末的事了 : 在peeringdb上面看到的資料在台灣只有跟Chief LY Building Taipei做peering

只是看完以後疑問更多 =_=""